Linux安全之SSH 密钥创建及密钥登录

在我们平时使用Linux系统时候,通常使用的Linux SSH登录方式是用户名加密码的登录方式,今天来探讨另外的一种相对安全的登录方式——密钥登录。

我们知道SSH登录是用的RSA非对称加密的,所以我们在SSH登录的时候就可以使用RSA密钥登录,SSH有专门创建SSH密钥的工具ssh-keygen,下面就来一睹风采。

创建密钥

首先进入Linux系统的用户目录下的.ssh目录下,root用户是/root/.ssh,普通用户是/home/您的用户名/.ssh,我们以root用户为例:

cd /root/.ssh |

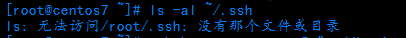

可以先看看目录下,如果没有进行过ssh密钥创建是长这样子的:

执行ssh-keygen命令创建密钥对,

ssh-keygen -t rsa -b 4096 |

这里笔者加了-b 参数,指定了长度,也可以不加-b参数,直接使用ssh-keygen -t rsa,ssh-keygen命令的参数后文再介绍。

执行密钥生成命令,基本上是一路回车既可以了,但是需要注意的是:执行命令的过程中是会提示呢输入密钥的密码的(如下图中红色箭头处,输入两次相同的,即是又一次确认密码),不需要密码直接回车就行。

密钥生成后会在当前目录下多出两个文件,id_rsa和id_rsa.pub,其中id_rsa是私钥(敲黑板:这个很重要,不能外泄),id_rsa.pub这个是公钥,

把公钥拷贝到需要登录的远程服务器或Linux系统上,这里可以使用ssh-copy-id自动完成,也可以手动追加秘钥到远程服务器。

方法一(推荐):

ssh-copy-id -i /root/.ssh/id_rsa.pub root@192.168.100.10 |

执行命令了会要求输入远程机器的密码,输入密码即可。

注:ssh-copy-id默认端口是22,如果您的SSH端口不是22,也就是远程服务器端口修改成其他的了,那就要得加上 -p +端口。

方法二:

进入远程服务器需要SSH登录的用户的目录下,这里仍然用root用户,cd /root/.ssh,执行ls看看目录下是否有authorized_keys文件没有的话则执行以下命令创建:

touch authorized_keys |

执行成功会创建空authorized_keys文件,授予600权限(注意:此处权限必须是600):

chmod 600 /root/.ssh/authorized_keys |

如果已经有了authorized_keys文件,这直接执行以下的密钥追加工作。

将上面生成的公钥id_rsa.pub追加到authorized_keys文件中:

cat /root/.ssh/id_rsa.pub >> /root/.ssh/authorized_keys |

如下图所示,注意图中红色箭头处,是>>而不是>,双尖括号>>表示像向文件中追加:

单尖括号>表示将文件内容全部替换掉;也就是说使用单尖括号>,authorized_keys文件里面如果原来有内容的话就全部不在了。

密钥准备好了接下来就可以使用密钥登录了,

ssh -i ./id_rsa root@192.168.100.39 |

注意:id_rsa是私钥,笔者这里是进入私钥的目录下操作的,如果没在私钥的目录下,请写全目录,比如/mnt/id_rsa,也可以是您自定义的目录。执行命令过程中,如果创建密钥对的时候设置了密码,则会提示您输入密码,没有的话会直接登录。

在Windows系统上使用密钥的话要看您使用的工具是否支持密钥登录, 笔者这里使用Xshell 5 演示,

在输入密码处选择Public key,可以在浏览处添加密钥,这里添加的是私钥id_rsa,如果创建密钥对的时候设置密码了,需要在下方的密码框中输入密码,没有密码直接确定登录。

小贴士:ssh-keygen可用的参数选项有:

ssh-keygen可用的参数选项有: |

centOS服务器添加电脑ssh key以支持远程登陆

1,生成电脑的密钥对(在powershell或cmd命令行中)

ssh-keygen -t rsa -C ``"自己的邮箱" |

2.打开刚刚生成的电脑公钥(即代表用户主目录,/则代表根目录。比如我本地windows电脑中,/表示c盘,而表示c盘中的user/adol/这个路径)

cat ~/.ssh/id_rsa.pub |

3.先用密码登录centOS服务器,登入后直接打开授权文件

vim /root/.ssh/authorized_keys |

4.将刚刚在本地电脑生成的公钥复制粘贴进去,并保存退出。

编辑模式: i |

5.返回powershell,输入ssh root@xxx,其中xxx表示自己的公网ip地址,即可登录。

linux权限问题

在linux下执行sh文件时提示下面信息:

-bash: ./xx.sh: Permission denied

解决:

chmod 777 xx.sh

Linux chmod +755和chmod +777 各是什么意思呢?

755 代表用户对该文件拥有读,写,执行的权限,同组其他人员拥有执行和读的权限,没有写的权限,其他用户的权限和同组人员权限一样。

777代表,user,group ,others ,都有读写和可执行权限。

在linux终端先输入ls -al,可以看到如:

-rwx-r–r– (一共10个参数)

第一个跟参数跟chmod无关,先不管.

2-4参数:属于user

5-7参数:属于group

8-10参数:属于others

接下来就简单了:r==>可读 w==>可写 x==>可执行

r=4 w=2 x=1

所以755代表 rwxr-xr-x

如果找不到.ssh目录

1》首先,你得在root目录下 |

2》查看是否已经存在SSH-Key【其实就是查看.ssh这个隐藏目录是否存在】 |

如果没有就新建,如果有,建议删除再新建

删除命令【其实就是删除.ssh这个隐藏目录目录】 |